Wi-Fi. Тесты Встроенного анализа спектра

Отчет о тестировании технологии Cisco CleanAir для сети доступа WiFi-стандарта в сравнении с конкурентными решениями.

(CleanAir это интеллектуальный анализ спектра)

Независимая тестовая лаборатория Miercom, апрель 2010 года.

Комментарий Kom-Way.Team: лаборатория Miercom проводит очень интересные независимые тесты и предоставляет результаты в публичный доступ, что очень хорошо. К сожалению качество написания самих документов оставляет желать лучшего как с точки зрения последовательности изложения, так и с точки зрения восприятия информации читателем. В Wi-Life приложили определенные усилия, чтобы сделать материал более доступным для восприятия, но его структура может несколько отличаться от исходного документа.

Резюме по данному исследованию

Наше независимое исследование пришло к выводу, что технология Cisco CleanAir для сетей доступа WiFi-стандарта - это комплексное и полезное решение для разрешения проблем интерференции, вызванных не-Wi-Fi источниками интерференции (классифицируются и WiFi, и не-WiFi источники интерференции, прим. komway.ru) в беспроводных сетях.

Не-Wi-Fi устройства часто работают в том же частотном радиоспектре, что и сеть доступа стандарта WiFi, а это может приводить к существенной деградации уровня пользовательского опыта, к высоким задержкам и, в некоторых случаях, полному нарушению функционирования беспроводной сети. Это происходит в силу базового дизайна стандарта WiFi 802.11 как политкорректного протокола, который использует алгоритм «сначала-слушаем-потом-говорим» (см также Технологии WiFi 802.11). Этот же дизайн допускает, что радиоканал может быть полностью «зашумлен» присутствующей интерференцией, что ведет к сбросу клиентов. Возможность идентификации и обхода таких типов интерференции - очень важная возможность для сетевых менеджеров.

В Cisco CleanAir используется специальный радио-ASIC в Точке Доступа WiFi для предоставления наиболее продвинутого решения для анализа спектра и возможностей обхода интерференции. Подобные возможности не доступны при использовании обычных микросхем для устройств Wi-Fi. Этот анализатор имеет высокое разрешение при сканировании эфира и совместно с дополнительным функционалом предоставляет возможности быстрого обхода плохих канальных условий для поддержания качества услуги и общего опыта пользователей на высоком уровне.

Было интересно наблюдать скорость и точность определения различных источников не-Wi-Fi интерференции и, в особенности, уровень информации, предоставляемый для принятия верных решений в процессе обхода проблем. Cisco CleanAir предоставляет уникальные идентификаторы для каждого источника интерференции, отображая уровни опасности и качества радиоэфира, корректно классифицирует типы устройств и позволяет отображать физическое положение источника на карте покрытия сети. Впечатляет возможность идентификации и определения положения множества источников интерференции одновременно.

Cisco CleanAir также продемонстрировал уникальное преимущество в сравнении с конкурентами по самовосстановлению путем перехода на чистый канал менее чем за минуту для того, чтобы избежать воздействия источников интерференции на дистанциях до 30-35 м. Другое преимущество состоит в возможности определять «вражеские» точки доступа, которые скрываются на нестандартных частотах, что может создавать проблемы безопасности для сети.

Вендоры конкурентных продуктов не участвовали активно в тестировании, включенном в данный отчет. Однако всем производителям предоставляется возможность продемонстрировать их продукты на тестах в нашей лаборатории, если они не согласны с любым из результатов, который мы представили.

Компания Miercom гордится возможностью представить сертификационную программу для проверки Производительности для соответствующих тестов производительности и интеграции функций обхода интерференции как и было продемонстрировано технологией Cisco CleanAir.

Rob Smithers

CEO

Miercom

Основные выводы

- Интерференция от Не-Wi-Fi источников может влиять на пропускную способность между Точками Доступа и клиентами в частотах WiFi 2.4GHz и 5GHz;

- Технология Cisco CleanAir позволяет определять, классифицировать и определять местоположение источников интерференции для быстрого восстановления;

- Специальный ASIC для CleanAir в Точках Доступа Cisco Aironet 3500 предлагает преимущества сканирования и определения интерференции, не доступные в других Wi-Fi чипах;

- CleanAir предоставляет продвинутые возможности определения вражеских устройств, работающих вне типовых частотных каналов, что дает возможность выявлять внедренные «черные ходы» для прорыва безопасности;

- Конкурентный анализ продукта Motorola AirDefense показал точность (аккуратность) определения менее, чем в 25% тестовых сценариев. Здест выявлены следующие показатели: ошибочная идентификация - 15%, прерывания в определении - 23%, неполная классификация или потери - 38%.

Описание тестов

Miercom был привлечен для проверки/тестов технологии Cisco CleanAir, которая служит для классификации источников интерференции, обхода проблем с интерференцией и для сравнения с продуктами других производителей. Наиболее современные версии Контроллеров сети стандарта WiFi и Точек Доступа WiFi от Cisco, Aruba, Motorola, Trapeze, HP и Meru сравнивались в терминах их соответствующих возможностей и производительности для этого тестирования.

Мы протестировали воздействие интерференции от различных Не-Wi-Fi устройств на пропускную способность сети WiFi, включая:

- сигналы с долгим временем занятия эфира от камер видеонаблюдения;

- устройств с технологией частотных скачков, например, некоторые радиотелефоны для спектров 2.4GHz и 5GHz и устройства Bluetooth;

- а также цикличные сигналы от микроволновых печей.

Примеры:

Интерференция от Не-WiFi источников, часть 1

Интерференция от Не-WiFi источников, часть 2

Оценка включала возможность определения и классификации каждого типа интерференции от одного источника интерференции и возможность точной классификации множества источников интерференции. Также проводилось исследование возможностей самовосстановления, например, возможность идентификации источников «тяжелой» интерференции и автоматического переключения на другой частотный канал для выхода из проблемной зоны. Также в тесты была включена проверка на возможность определения вражеских Точек Доступа WiFi, работающих на некорректных или нестандартных частотных каналах. Подобные Точки Доступа могут быть использованы как «черный ход» в корпоративную сетевую инфраструктуру.

Технология Cisco CleanAir в состоянии определять различные источники интерференции и показывать их местоположение на карте покрытия сети. Это позволяет предпринимать различные действия по восстановлению (от динамического изменения частотного плана, до физического устранения источника интерференции).

Оборудование, использовавшееся в тестах:

1. Cisco Systems

- Контроллер сети WiFi:

Cisco Wireless LAN Controller 5508 (SW release 7.0.93.110)

- Точки Доступа WiFi:

Cisco 3500-series 802.11n Access Point

- Система Управления WLAN:

Cisco Wireless Control System (7.0.130)

- Платформа Приложений:

Cisco Mobiltiy Services Engine 3350 (7.0.99)

2. Aruba Networks

- Контроллер сети WiFi:

Aruba 6000 controller with (3.4.2.2)

- Точки Доступа WiFi:

Aruba AP125 802.11n Access Point,

Aruba AP105 802.11n Access Point.

3. HP

- Контроллер сети WiFi:

HP MSM760 controller with software (5.3.3)

- Точки Доступа:

HP MSM422 802.11n Access Point

4. Motorola

- Контроллер сети WiFi:

Motorola RFS7000 controller with software (4.2.1)

- Точки Доступа WiFi:

Motorola AP-7131N 802.11n Access Point with latest software (4.0.3)

- AirDefense

Motorola AirDefense 1250 Services Console with latest software (8.0.0.15)

Motorola AirDefense M520 Sensor with latest firmware (5.2.0.11)

5. Trapeze (Juniper)

- Контроллер сети WiFi:

Trapeze MX-200R Controller (7.0.13.3)

- Точки Доступа WiFi:

Trapeze MP-432 802.11n Access Point

6. Meru

- Контроллер сети WiFi:

Meru MC4100 Controller with software (3.6.1)

- Точки Доступа WiFi:

Meru AP320 802.11n Access Point

7. Wi-Fi клиенты (802.11n)

- Intel 5300AGN – Driver 13.1.1.1

Источники интерференции:

1. Микроволновая печь

2. Беспроводный DECT-телефон, частоты 2.4GHz

3. Беспроводный DECT-телефон, частоты 5.8GHz

4. Беспроводная камера видеонаблюдения Q-See, частоты 2.4GHz

5. Беспроводная камера видеонаблюдения Модель: W5803W1, частоты 5.8GHz

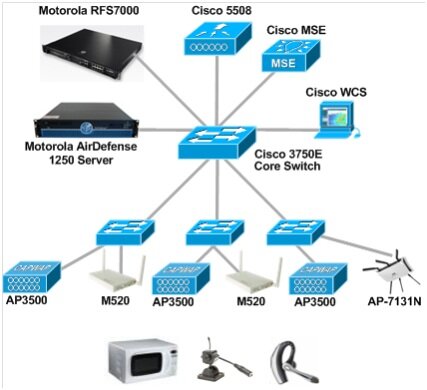

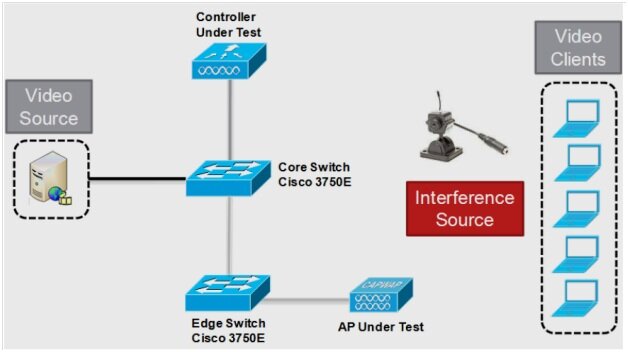

Рисунок схемы тестирования:

Процесс тестирования

1. Тест классифицирования

Cisco

Для тестов решения от Cisco был создан дизайн, включающий:

- три Точки Доступа WiFi серии 3500;

- один Контроллер сети WiFi-стандарта серии 5508;

- Систему Управления Cisco WCS;

- Платформу Приложений Cisco MSE/Mobility Services Engine.

Motorola

Для тестов решения от Motorola был создан дизайн, включающий:

- два сенсора M520;

- одну Точку Доступа WiFi AP7131N;

- один сервер Motorola AirDefense 1250;

- один Контроллер сети WiFi Motorola RFS7000.

Для обоих вендоров использовались одни и те же места расположения сенсоров. Два сенсора располагались на расстоянии 50 футов друг от друга (около 16 м) с источником интерференции, расположенным на одинаковом расстоянии между ними. Третий сенсор располагался на удалении в 70 футов ( около 23 м). Для создания интерференции использовалась типовая микроволновая печь, настроенная на 2 минуты в режиме максимальной мощности (HIGH). Также использовались:

- беспроводные телефоны на частотах 2.4GHz и 5GHz (базы и сами носимые трубки);

- камеры видеонаблюдения на частотах 2.4GHz и 5GHz;

- устройство Bluetooth и станция зарядки;

- устройство создания «белого» шума (RF jammer).

2. Тест Самовосстановления (Self-Healing)

Пять клиентов расположили в местах на расстояниях 10 до 100 футов (около 3-30м) от Точки Доступа стандарта WiFi. Каждый клиент постоянно получал небольшой по полосе видеопоток. С момента, когда приложение видеоплеера начало выполнять буферизацию потока, был запущен постоянный ping в сторону Точки Доступа WiFi для того, чтобы определить момент, когда связность прервется. Время определялось секундомером. Были выбраны три точки, где были расположены источники интерференции:

- Точка А в 10 футах (около 3 м) от Точки Доступа WiFi;

- Точка В в 50 футах (около 17 м);

- Точка С в 100 футах (около 30 м).

Мы ожидали, что каждый клиент будет подвергаться влиянию в зависимости от удаления от источника интерференции и в зависимости от удаления источника интерференции от Точки Доступа WiFi. В точке С ожидалось, что клиент на расстоянии 100 футов (30 м) от ТД, расположенный ближе остальных к источнику интерференции, потеряет сервис, но другие клиенты будут продолжать коммуникации. Источником интерференции была выбрана камера видеонаблюдения, работающая на частах 2.4GHz. Такая камера является одним из самых серьезных источников интерференции, и первой Точка Доступа, которая тестировалась, была ТД Cisco серии 3500.

Результаты тестирования.

Воздействие интерференции.

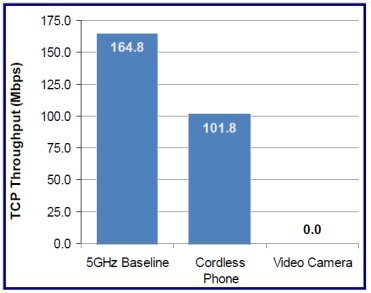

Тесты выполнялись для определения степени воздействия на производительность со стороны различных типов Не-Wi-Fi сигналов. Клиент - лаптоп с радио стандарта 802.11n и Точка Доступа WiFi-стандарта Cisco 3500. Пропускная способность замерялась в чистом спектре на частотном канале шириной 40MHz в спектральной полосе 5GHz. Источники интерференции были включены при замере пропускной способности. Замеры проводились многократно для последующего расчета средних значений. Базовая пропускная способность составила 164,8 Mbps на чистом спектре.

Когда камера видеонаблюдения (частоты 5GHz) была включена, частотный канал 153 (Channel 153) был поражен продолжительной интерференцией, и клиентское соединение было сброшено. Пропускная способность составляла 0% пока видокамера работала.

Далее был использован беспроводный телефон DECT (частоты 5GHz) для проверки воздействия сигнального трафика от устройства «скачущего по частотам» (frequency hopper). Использовались три телефона: два из них были в конференции, и третьим была базовая станция DECT, присоединенная к проводной сети. С тремя работающими DECT-телефонами пропускная способность сети упала до 102 Mbps и замеры качества эфира на ТД показывали 86% из 100% на частотах 5GHz.

Рисунок 1. Частоты 5GHz. Базовые замеры с проверкой воздействия интерференции на пропускную способность

Сравнения результатов при использовании Беспроводных телефонов DECT Беспроводной камеры видеонаблюдения.

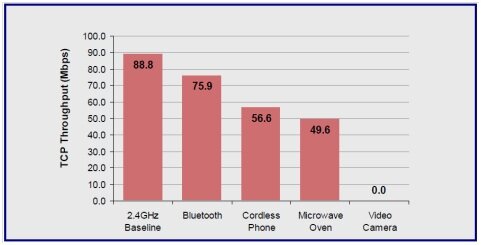

Рисунок 2. Частоты 2,4GHz. Базовые замеры с проверкой воздействия интерференции на пропускную способность

Сравнение Базового уровня с интерференцией от Bluetooth, Беспроводного телефона DECT, Микроволновой печи и Беспроводной камеры видеонаблюдения.

Была протестирована Интерференция в частотной полосе 2,4GHz. Эта спектральная полоса имеет три непересекающихся частотных канала WiFi шириной 20MHz. Базовый уровень на чистом спектре составил 88,849 Mbps. При активном состоянии гарнитуры Bluetooth, которая передавала голос, пропускная способность падала до 76 Mbps. Bluetooth также является устройством, которое «прыгает по частоте».

В тестах использовались Беспроводные телефоны на частотах 2,4GHz для установления воздействия сигнального трафика от устройства «прыгающего по частоте». Были использованы три таких телефона: два находились в конференции и третьим была базовая станция, которая присоединена к проводной сети. При одновременном использовании всех трех телефонов пропускная способность сети падала до 57Mbps.

Цикличный тип интерференции создавался микроволновой печью. Эта интерференция воздействовала на каналы в верхней части частотного спектра 2,4GHz, включая каналы 6-11 в зависимости от модели печи. С микроволновой печью, настроенной на максимальную мощность в течение двух минут пропускная способность сети падала до 50 Mbps. (См. Рисунок 2).

После запуска Беспроводной камеры видеонаблюдения (частоты 2,4GHz) пропускная способность сети стандарта WiFi составила 0 Mbps.

Классификация источников интерференции

Дополнительно к информации о воздействии других излучающих устройств на сеть нам необходимо знать местоположение источников для решения проблемы. Было проведено исследование технологии Cisco CleanAir с Точками Доступа WiFi серии Cisco Aironet 3500 и решения Motorola AirDefense с Точками Доступа WiFi 7131N и сенсором М520. Оба решения могут выполнять классификацию источников интерференции как WiFi, так и не-WiFi в то время, как другие протестированные вендоры не предлагают функциональности классификации источников.

Точки Доступа стандарта WiFi серии Cisco Aironet 3500 имеют интегрированный анализатор спектра на базе специальной новой микросхемы CleanAir ASIC в Точке Доступа. Эта микросхема позволяет выполнять мониторинг среды в реальном времени и параллельно с предоставлением сервисов сети WiFi. Точка Доступа Wi-Fi Motorola 7131N также дает функционал анализа спектра. Эта Точка Доступа может предоставлять либо сервисы сети, работающей по технологии WiFi 802.11, либо мониторинг радиосреды, Но не обе услуги одновременно. Выключение Точки Доступа WiFi для выполнения мониторинга интерференции может увеличить нагрузку на соседние Точки Доступа WiFi и снизить общую емкость сети. Учитывая, что Motorola использует стандартный чип стандарта WiFi, разрешение такого анализа ограничено. Была выявлена следующая разница: разрешение/точность сканирования у Cisco CleanAir составляет 78KHz, и такое же разрешение у Motorola составляет 5MHz. Тем самым разрешение сканирования у Cisco в 64 раза лучше, чем у Motorola.

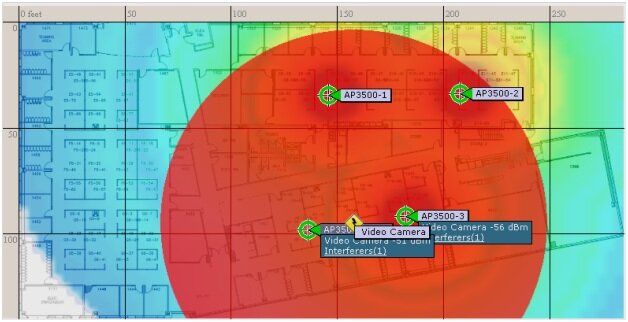

Cisco CleanAir также предоставляет возможность маппирования источников через интерфейс системы управления Cisco WCS или Cisco NCS, что дает возможность определять физическое положение источника сигнала, вызывающего интерференцию.

Это копия экрана, где система управления Cisco WCS отображает физическое местоположение видеокамеры (источник интерференции). Красный круг с центром на устройстве показывает величину зоны интерференции.

Было протестировано несколько сценариев:

- единичные и множественные источники интерференции на частотах 2.4GHz;

- единичные источники интерференции на частотах 5GHz.

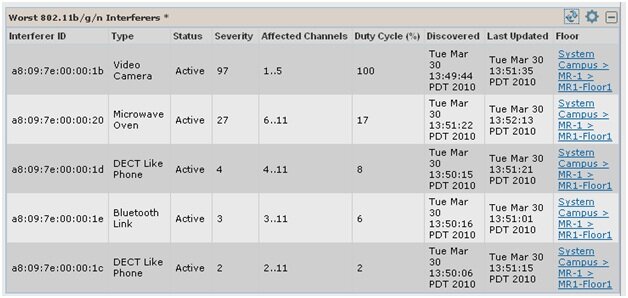

Изображение демонстрирует успешную классификацию множества одновременных источников интерференции.

Мы начали с одного источника интерференции – камеры видеонаблюдения в частотах 2.4GHz. Motorola отметила событие сообщением об опасности для стабильности радиосигнала, но не смогла идентифицировать устройство. Cisco WCS определила устройство как видеокамеру, определила ее местоположение и показала, что уровень опасности от воздействия составляет 98 единиц. Контроллер сети доступа WiFi-стандарта Cisco также показал в своем веб-интерфейсе загрузку частотного канала Wi-Fi и качество радиосреды (индекс AQ/AirQuality, прим. komway.ru).

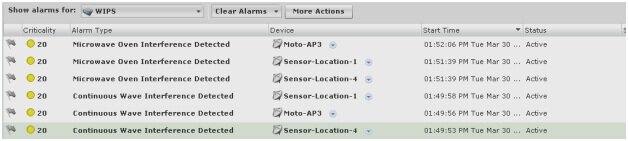

На тесте с микроволновой печью Motorola дала два сообщения: первое на ТД, второе на сенсоре, и правильно идентифицировала источник интерференции. При этом Точка Доступа идентифицировала интерференцию на 2437MHz, в то время как сенсор определял интерференцию в 2462MHz. Никакой корелляции информации не используется в решении от Motorola, поэтому одно и то же устройство (источник интерференции) показывается, как два сообщения в системе AirDefense.

Cisco определила и идентифицировала источник интерференции как микроволновую печь на трех Точках Доступа одновременно и сообщила об этом, как об одном событии. Решение также определило, какие частотные каналы подверглись воздействию, и определило расположение печи. Эта информация становится достпной после того, как воздействие этого источника интерференции прекращается, для того, чтобы снизить проблему периодически возникающих интерференций.

В радиоокружение была помещена базовая станция беспроводного телефона DECT. Эта база создавала интерференцию при попытке связаться с телефонными трубками, но это воздействие имело относительно малый цикл (duty cycle), по сравнению с тем, которое возникает во время активного телефонного разговора. Моторола отображала присутствие интерференции в специальном интерфейсе анализа спектра, но не смогла идентифицировать источник. Наличие малого цикла воздействия (duty cycle) не было достаточно для идентификации. Решение Cisco классифицировало источник как тип «телефон DECT» и обозначило его физическое местоположение.

Цикл воздействия был увеличен путем добавления активно работающего телефона к нашей тестовой базовой станции. В этот момент Моторола определила интерференцию на точке доступа, а также на двух сенсорах и идентифицировала источник как «frequency hopper» (прыгун по частоте, смысл близок к bluetooth). Детектирование было прерывистым. Моторола тестировалась в обоих режимах:

- режим Полного сканирования (Full Scan mode);

- режим сканирования Интерференции (Interference Scan mode).

Процесс детектирования был прерывистым для обоих режимов. В режиме сканирования Интерференции ближайшая к источнику интерференции точка доступа не смогла выполнить идентификацию, и два сенсора ошиблись в классификации источника, приняв его за Bluetooth.

Решение Cisco корректно классифицировало и определило физическое положение на карте каждого телефона относительно Точек Доступа WiFi.

У источника Bluethooth малый цикл воздействия (duty cycle) – 1%, когда устройство находится в режиме поиска (Discovery mode). Головной телефон Bluetooth был использован в радио-окружении, чтобы определить, смогут ли решения от Cisco и Motorola детектировать его. Пока Bluetooth-устройство находилось в режиме поиска (discovery) с очень короткими всплесками активности и имело очень малый цикл воздействия, ни Cisco, ни Motorola не могли детектировать это устройство. При включении головного телефона Bluetooth в активный режим цикл воздействия поднялся до 15%. Моторола определила прерывающуюся интерференцию на одном сенсоре, но не на точке доступа, которая была ближе всего к истонику интерференции. Учитывая, что Моторола не использует уникальный идентификатор (ID) для каждого источника интерференции, данный источник был описан как неверно классифицированное устройство Bluetooth из предыдущего теста беспроводного телефона. Сообщение о проблеме (alarm) показал время начала из предыдущего теста, но не когда это было завершено. Сообщение о проблеме (alarm) от Bluetooth имело идентичный уровень опасности (severity level), как постоянная волна, хотя воздействие от этих двух типов различно.

Решение Cisco детектировало и корректно классифицировало это устройство Bluetooth как уникальный источник интерференции, отобразив его местоположение на поэтажном плане и указав уровень его опасности.

Пример экрана с решения Моторола

В этом тестовом сценарии с использованием множественных одновременных источников интерференции Моторола детектировала микроволновую печь и видеокамеру, но ошиблась с беспроводным телефоном DECT и устройствами Bluetooth (оба типа работают на принципе перепрыгивания по частотам). Важно отметить, что были получены множественные сообщения о проблемах (alarms), хотя реально работала только одна микроволновая печь.

Множественные Источники Интерференции в полосе 2.4GHz

Мы хотели определить, что Cisco CleanAir и Motorola AirDefense могут корректно классифицировать множественные источники интерференции, которые работают одновременно.

Были использованы две камеры видеонаблюдения, первая на частотном канале WiFi 1, вторая на канале 11. Решение Cisco корректно классифицировало оба источника интерференции как видеокамеры и отчиталось, что первый воздействовал на частотные каналы WiFi 1-4, а второй на частотные каналы 9-11. Система также отображала положение источников на плане этажа.

Моторола определила алармы на обоих сенсорах и на точке доступа, но не смогла выявить одно или множество устройств были причиной возникновения этих алармов. Каждый сенсор и точка доступа показывали одно сообщение (alarm) об интерференции.

Затем были добавлены дополнительные источники интерференции. Здесь набор состоял из:

- беспроводного телефона DECT на частотах 2.4GHz;

- видеокамеры на частотах 2.4GHz;

- головного телефона Bluetooth;

- микроволновой печи.

Решение Cisco точно детектировало, классифицировало и определило местоположение всех устройств.

Моторола детектировала и показала аларм о постоянно излучающем устройстве (в данном случае речь о видеокамере) на частоте 2462MHz, микроволновая печь была детектирована корректно, но система не смогла определить телефон DECT и головной телефон Bluetooth как устройства, основанные на частотных скачках (frequency hopping).

Единичные Источники Интерференции в полосе 5GHz

Также была проверена возможность каждого решения классифицировать единичные источники интерференции в частотной полосе 5GHz.

Начав с беспроводного телефона DECT, решение Cisco смогло детектировать, выполнить классификацию и определить местоположение устройства как «телефон, тип DECT».

Как было показано в ходе тестов на частотах 2.4GHz, малый цикл воздействия вызвал затруднения у Моторолы для детектирования, и это не смогло даже инициировать никакого аларма.

Для увеличения цикла воздействия от интерференции мы добавили телефон и включили его в активное состояние. Cisco вновь корректно классифицировало и отобразило на карте положение этого телефона. Моторола детектировала с прерываниями и сгенерировала алармы о устройстве, основанном на частотных скачках (frequency hopper), причем только на сенсоре, но не на точке доступа.

С тремя активными телефонами Точка Доступа Моторола и оба сенсора определили и сгенерировали алармы как об одном устройстве, основанном на частотных скачках (frequency hopper). Решение Cisco смогло классифицировать и определить корректно все три телефона.

Когда в радиоокружение была помещена видеокамера на частотах 5GHz, Моторола не смогла детектировать или идентифицировать интерференцию, возможно, из-за того, что цикл воздействия этого источника был недостаточен для превышения уровня соответствующего триггера для генерации аларма. Решение Cisco смогло точно классифицировать и определить местоположение данной видеокамеры.

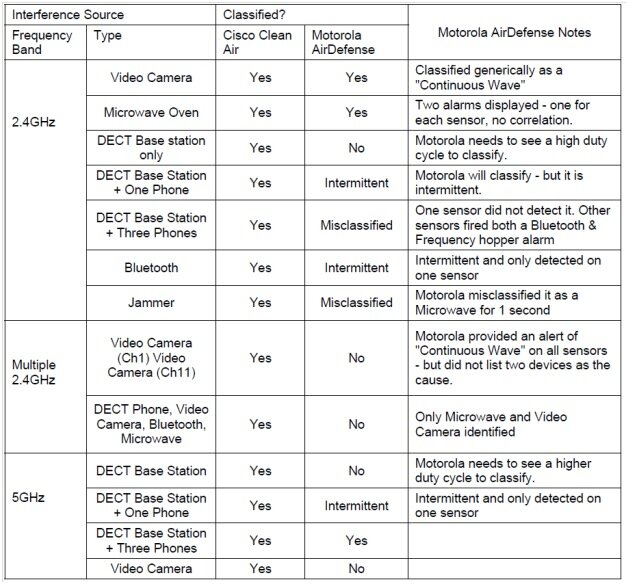

Краткая сводная таблица использовавшихся источников интерференции и то, как они детектировались и классифицировались, представлено на Рис. 3.

Рисунок. 3: Классификация и Информация по источникам интерференции как результат сравнения решений Cisco CleanAir и Motorola AirDefense.

Чужие Устройства и Нестандартные каналы

Учитывая, что чужие устройства (rogue devices) могут скомпрометировать проводную сеть предоставляя «черный ход» для взломщика, решения были протестированы на предмет обнаружения подобной опасности.

Была сконфигурирована Точка Доступа Cisco как бридж рабочей группы (workgroup bridge), которую поместили на частотном канале 36. На этом бридже был поднят SSID «Stealth» и затем начали проверку того, как этот бридж будет детектироваться.

Решение Cisco корректно идентифицировало бридж как чужую Точку Доступа WiFi (rogue). Решение Trapeze также корректно идентифицировало чужую ТД. Моторола определила ТД как «Несанкционированная Базовая станция» (Unsanctioned BSS). HP определил как чужую и Aruba определила SSID “Stealth”. Meru не смогла выявить чужую Точку Доступа.

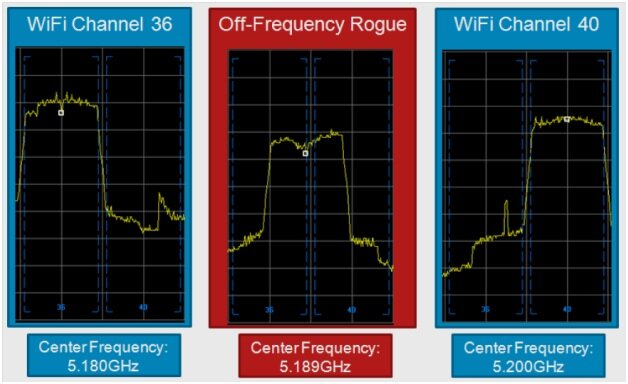

Практически все решения смогли выявить чужое Wi-Fi устройство (rogue) на сети. Затем был проведен тест для определения возможностей системы, если чужое устройство сконфигурировано с нестандартным или некорректным частотным каналом Wi-Fi (off-channel) внутри рассматриваемой общей спектральной полосы. Существуют продукты, которые позволяют пользователям изменить центральную частоту в частотном канале (ширина может оставаться неизменной, прим. komway.ru) на чипах производства Atheros. Такие чипы используются в большинстве точек доступа. Смещение центральной частоты канала дает возможность скрыться в сети, т.к. для сети Wi-Fi даже такое «небольшое» отклонение от стандарта ведет к потере (исчезновению) такого устройства. Для выявления можно ли детектировать подобный тип нестандартного чужого устройства центральная частота использовавшегося устройства была установлена на 5.189GHz. Частотный канал тестового чужого устройства занял положение между 36-м и 40-м каналами.

Решение Cisco единственное смогло корректно идентифицировать чужое устройство, как «Wi-Fi invalid channel» и определить его местоположение на карте. Решения всех остальных вендоров (Aruba, Trapeze, Motorola, HP, Meru) сканировало нестандартные каналы (off-channels), но не нестандартные частоты (off-frequencies).

Самовосстановление (Self-Healing)

Понимая серьезность негативного воздействия от Не-Wi-Fi интерференции на сеть WLAN, решение должно уметь избегать эту интерференцию для защиты и обеспечения максимально высокого уровня пользовательского опыта (QoE/Quality of Experience). Был проведен тест с использованием спектральной полосы 2.4GHz.

Решение Cisco:

Как только видеокамера была включена в позиции А все пять клиентов немедленно потеряли пакеты ping. Точка Доступа переключилась с канала 1 на канал 6 и ping у клиентов восстановился через 49 секунд. Когда видеокамера была включена в позиции В для точки доступа потребовалось 39 секунд для изменения частотного канала и восстановления ping на клиенте. В позиции С точке доступа потребовалось 1:04 мин для изменения канала и восстановления ping. Учитывая, что решение Cisco имеет функционал постоянного обхода интерференции мы перезагружали ТД между тестами для полной очистки памяти и кеша, чтобы альтернативные каналы не блокируются на будущее. В обычном режиме работы постоянное избегание проблем с интерференцией сочетается с автоматическим процессом сброса временного таймера на конкретный частотный канал, на который система перешла из-за возникновения специфического источника интерференции. Это делается с тем, чтобы система могла опять проверить состояние радиосреды и, если в той же зоне, где ранее был источник интерференции это источник по истечению этого таймера не обнаруживается, то система может снова задействовать ранее выведенный из использования канал в данной зоне покрытия. Как ожидалось в 100 футовой зоне (около 30м) только самые дальние клиенты теряли ping. Хотя качество видео страдало на всех клиентах, но точки доступа детектировали интерференцию и изменяли частотные каналы.

Решение Аруба:

Идентичный тест был выполнен с решением на точках доступа Aruba AP125. С видеокамерой в позиции А Аруба сообщила о уровне шума в -87dBm, в то время как анализатор спектра обозначил уровень шума в -52dBm. Частотный канал был полностью подавлен и ни о каких ошибках сообщения не были получены. Учитывая, что информация о уровне шума и значения ошибок не были сопоставлены точка доступа не изменила каналы и все клиенты были отсоединены (остались без сервиса).

С камерой в позиции В оказывалось воздействие на клиентов, которые были далеко от точки доступа и ближние клиенты не подвергались воздействию из-за соотношения сигнал-шум. Пороговое значение уровня шума было превышено и точка доступа поменяла каналы через 2:01 минуты.

В 100 футах (около 30м) уровень шума составил -75 - -77dBm и не был достаточным для переключения. Клиенты в дальней зоне точки доступа были наиболее подвержены воздействию. На всей ячейке ощущалась большая задержка и падение доступной полосы пропускания. В ходе второго теста не система не смогла изменить канал на расстоянии 10 футов (около 3м), на расстоянии 50 футов (около 16м) это заняло около 2 мин 10 сек, на расстоянии 100 футов (около 30м) это заняло 2 мин 22 сек когда уровень шума достиг порогового значения в -70dBm.

Точка Доступа Aruba AP105 также была протестирована на поддержку функции самовосстановления (естественно как часть централизованного решения, прим. komway.ru). Базовый уровень радиошума считывался величиной -105dBm. Этот уровень шума был слишком мал и не соответствовал уровню, который считывался точкой доступа АР125 в том же радиоокружении -87dBm. В сети, которая содержит и АР105, и АР125 одновременно, различия в измерении величины уровня радиошума ведут к тому, что более сложно становится достичь пороговое значение для срабатывания механизма изменения частотных каналов. Уровень шума, в данном решении, должен превышать пороговое значение в течении 120 сек для того, чтобы система сгенерировала триггер на запуск изменения каналов. После 30 минут потери в обслуживании клиентов из-за видеокамеры в 10 футовой зоне (радиус около 3м от ТД) и при наличии данной неточности фактически было доказано, что уровень шума никогда не сможет подняться выше необходимого порога на достаточно долгий период для срабатывания триггера.

В 50-и футовой зоне (16-17м) все клиенты теряли ping когда включалась видеокамера. АР105 определяла уровень шума в -74 - -80dBm, но не меняла каналы в течении более чем 30 мин теста.

В 100 футовой зоне (30-33м) все клиенты теряли ping когда включалась видеокамера. ТД определяла уровень шума в -100dBm и после 30 мин сброшенных клиентов никакого изменения каналов не наблюдалось.

Решение НР:

Наименьший интервал измнения каналов для решени НР составляет 1 час. Когда видеокамера была включена в 10 футовой зоне (3м) ТД потеряла всех клиентов. Спустя более часа Точка Доступа так и не поменяла канал и не сообщила ничего в журнал событий (event log).

В 50-и футовой зоне (16-17м) только один клиент, который был ближе всех остальных к ТД остался подключенным после того как камера была включена. После часа данной части теста решение НР не изменило канал и не поместило в журнал информацию о каком-либо событии.

В 100 футовой зоне (30-33м) четыре клиента остались подключенными и только самый дальний был подавлен, как и ожидалось. Спустя более часа решение так и не смогло переключить частотные каналы.

Решение Trapeze:

(сегодня это Juniper, прим. komway.ru)

Решение Trapeze имеет интервал сканирования по умолчанию в 3600 сек(1 час). Минимальный уровень интервала, который может быть выставлен в ручную, составлет 900 сек (15 мин).

С видеокамерой в 10 футовой зоне (3м) все клиенты были сброшены и решение Trapeze поменяло каналы через 47 мин.

В 50-и футовой зоне (16-17м) один клиент сохранил соединение. Спустя более часа решение Trapeze не изменило каналы. Было замечено, что уровень радиошума в репортах системы всегда составлял -96dBm вне зависимости от позиции или дистанции мощного источника интерференции-видеокамеры.

В 100 футовой зоне (30-33м) только самый дальний клиент пострадал. После часа решение Trapeze не поменяло каналы.

Для получения анонсов по выходу новых статей или появлении новых материалов на нашем сайте предлагаем подписаться на рассылку.

Присоединяйтесь к нашей группе на Facebook: www.facebook.com/Kom.Way.ru

Мы публикуем интересные новости о Wi-Fi со всего света, информацию о выходе новых статей и расширении контента основных модулей ресурса komway.ru

Kom-Way.Team

Использование материалов сайта komway.ru разрешено только с согласия komway.ru и при наличии прямой ссылки на komway.ru.